В последние несколько лет мир претерпел массу изменений, многие из которых коснулись бизнес-процессов и самого бизнеса. Как показало время, большинство компаний изначально не были готовы к переходу сотрудников на удаленный формат работы. Для перевода сотрудников из офиса по домам организациям пришлось предпринять колоссальные усилия: закупка техники и ПО, организация защищенного доступа к корпоративным ресурсам и многое другое. Пришлось, также, масштабировать уже имеющиеся решения, налаживать контроль действий сотрудников, менять регламенты и корпоративные процедуры. К слову, не все смогли быстро перестроиться, и решить весь объем задач оперативно – сказалось отсутствие опыта в вопросах организации защищенного доступа и решении вопросов безопасности для сотрудников.

Дистанционно работающих сотрудников в 2022 году стало еще больше (по сравнению с тем же 2021 годом). С переходом сотрудников на удаленный режим работы возросло и количество инцидентов. Так, по сравнению с 2021 годом, общее число инцидентов увеличилось на 21%, самыми распространенными последствиями таких инцидентов стали нарушение основной деятельности (79%) и утечки конфиденциальных данных (55%) – по данным Positive Technologies.

Чтобы защитить себя, многие компании стали внедрять специализированное ПО для контроля безопасности, что позволило существенно снизить риск утечек информации.

Одним из таких продуктов является система активного контроля безопасности АРМ (как локальных, так и удаленных), а также обеспечения необходимого уровня корпоративной информационной безопасности – САКУРА (далее САКУРА).

САКУРА позволяет получать полную информацию о состоянии защищенности устройств, распространять и контролировать корпоративные политики информационной безопасности на рабочем месте в контуре и за пределами контура защиты, помогает определять угрозы безопасности и реагировать на них. Также, для более полного контроля система САКУРА имеет механизм двухфакторной аутентификации – полезный в сценариях работы пользователей, требующих повышенной защиты.

Двухфакторная аутентификация или 2ФА (2FA) – это метод аутентификации пользователя в каком-либо сервисе, где используются два различных типа данных (фактора).

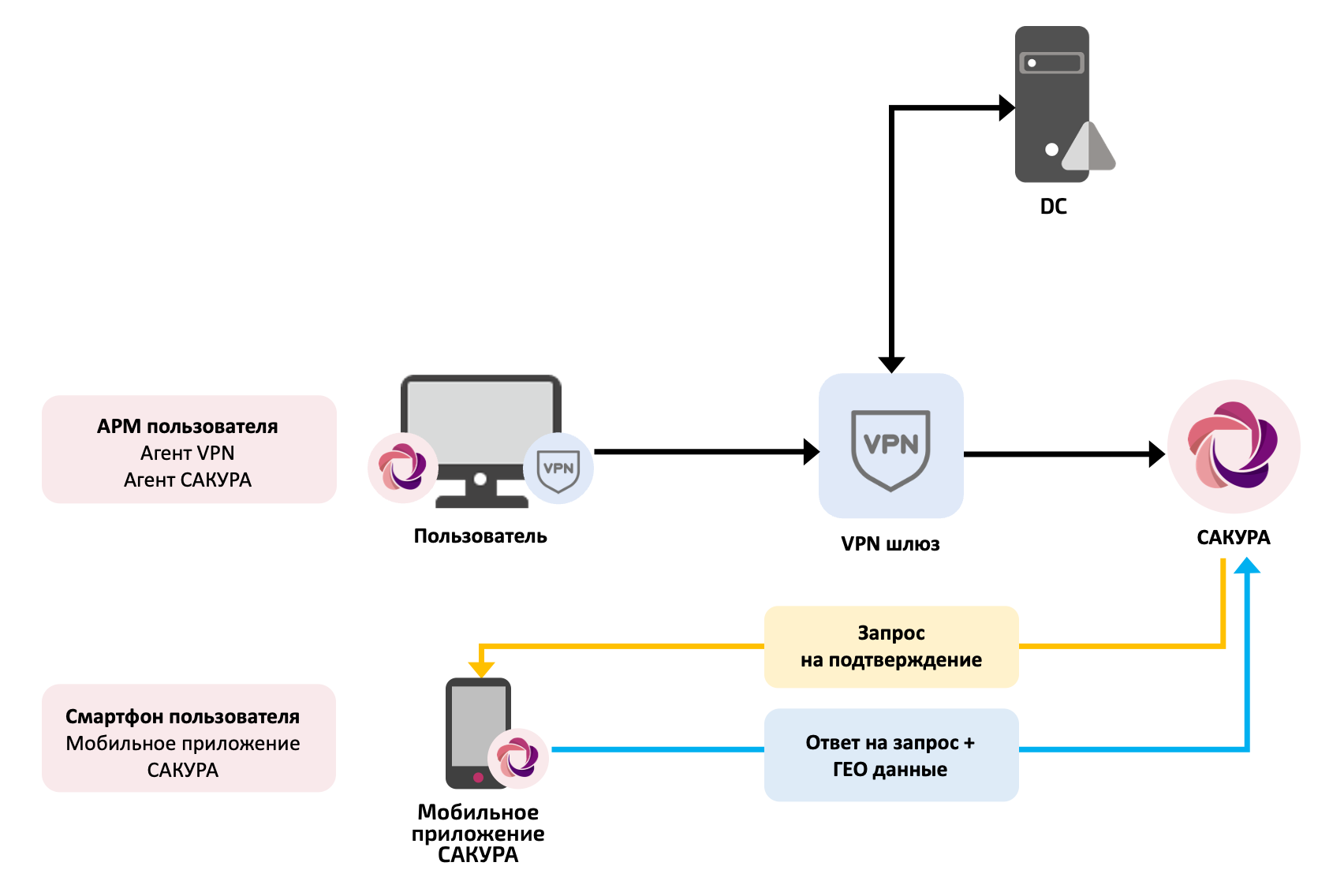

В этой статье рассказываем про 2ФА на примере интеграции САКУРА с инфраструктурой стороннего VPN (в рамках данной статьи подразумеваются отечественные системы VPN, например, NGate) с целью предоставления авторизованного удаленного доступа пользователям к внутреннему защищенному контуру организации с ценными (чувствительными) данными.

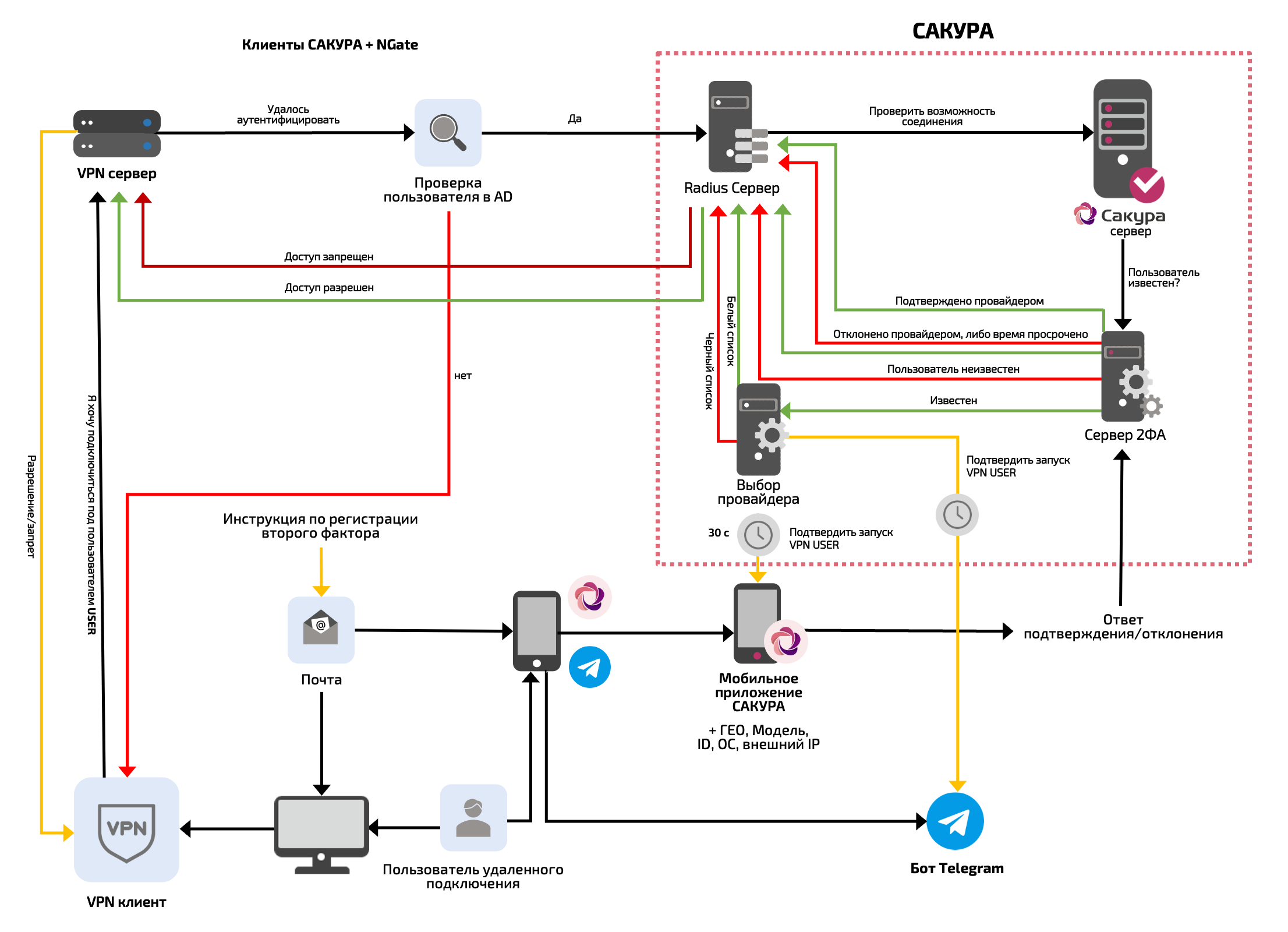

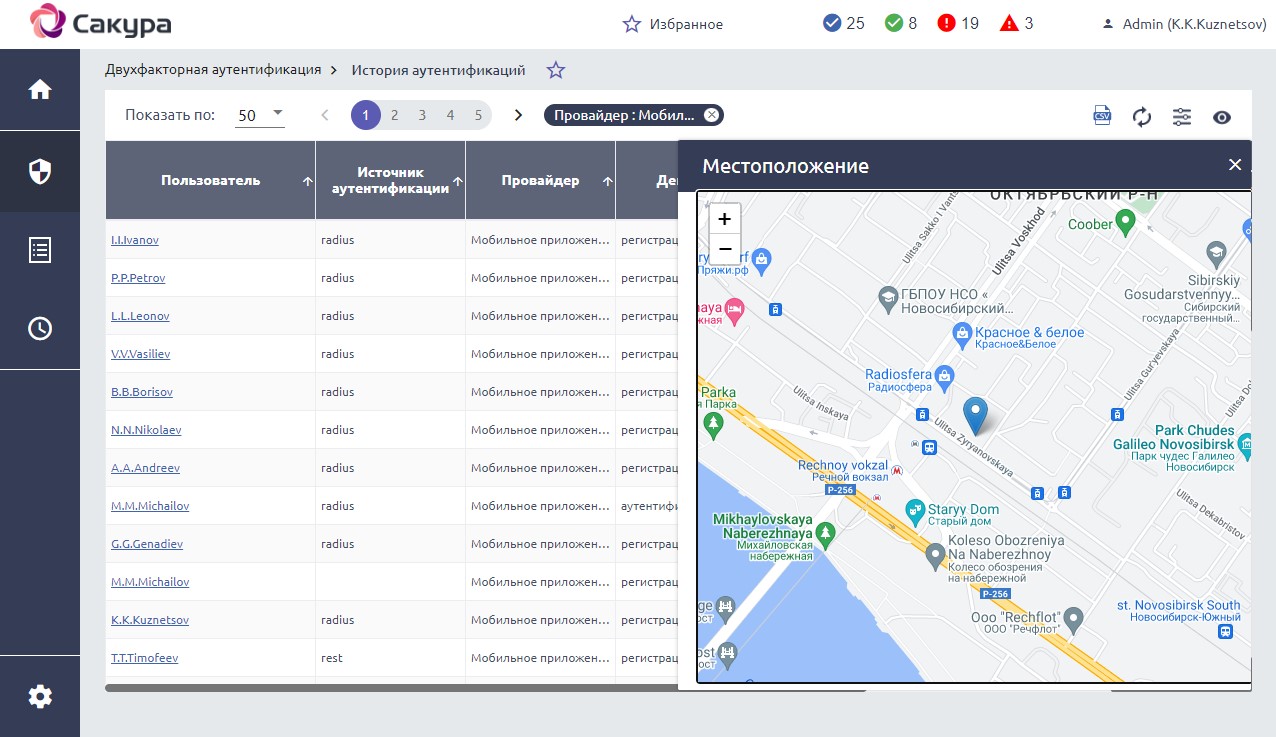

Рис.1 - Подробная схема взаимодействия

Условия задачи

Обеспечить доступ к внутренним ИТ-ресурсам компании удаленному пользователю, подключающемуся через VPN, только в том случае, если он подтвердил свою личность, пройдя 2ФА.

Вариант решения

Система VPN как правило состоит из Сервера VPN (на рис.1 – слева сверху) и Клиентов VPN (на рис.1 – слева снизу). Для получения авторизированного доступа любой удаленный пользователь должен пройти проверку второго фактора.

Благодаря возможностям САКУРА пройти 2ФА клиент может двумя способами:

- При помощи мобильного клиента САКУРА

- При помощи telegram-бота

При этом учитываются обе ситуации:

-

Когда пользователь подключается впервые (новый пользователь)

-

Когда пользователь уже зарегистрирован в системе 2ФА

Взаимодействие между системами VPN и САКУРА

Рис.2 - Упрощенная схема взаимодействия

Первое, что совершает Сервер VPN при получении запроса на установку туннеля (обращении к нему пользователя через Клиента VPN) – проверяет логин и пароль, обращаясь в Active Directory (поддержка OpenLDAP и freeIPA планируется в скором будущем).

Если проверка логина и пароля пройдены успешно, Сервер VPN проверяет возможность взаимодействия с обратившимся Клиентом VPN в принципе. Если все условия проверок выполнены успешно, Сервер VPN передает запрос на аутентификацию клиента и дальнейшее с ним взаимодействие с точки зрения информационной безопасности системе САКУРА.

Что происходит в контуре САКУРА в этот момент (правый верхний угол рис.1). Сервер САКУРА, получая данные пользователя, в первую очередь проверят – новый это пользователь, либо уже известный системе.

Первый кейс – пользователь известен САКУРА

Если пользователь известен системе САКУРА – значит ему уже назначен «Текущий провайдер».

Текущий провайдер может принимать значения четырех вариантов:

- Черный список (пользователи, которым всегда запрещен доступ, проверка 2ФА не выполняется)

- Белый список (пользователи, которым всегда разрешен доступ, проверка 2ФА не выполняется)

- Провайдер telegram (проверка 2ФА осуществляется через взаимодействие с telegram-ботом)

- Провайдер мобильного приложения САКУРА (проверка 2ФА осуществляется через push-уведомление собственного мобильного клиента)

В зависимости от назначенного пользователю Текущего провайдера, системой САКУРА предпринимаются определенные шаги с целью разрешения доступа через VPN, либо его запрета.

Ответ Серверу VPN без прохождения 2ФА отправляется Сервером САКУРА сразу в случае использования вариантов Белого, либо Черного списков. За прохождение 2ФА отвечает Компонент Сервер 2ФА системы САКУРА.

В случае, если используется telegram-бот, пользователь должен будет подтвердить свой запрос на подключение, отреагировав на сообщение от этого бота. Сообщение, выводящееся пользователю – кастомизируемое (его можно настроить под требования конкретной организации). Например:

Это вы подключаетесь к ХХХ через VPN YYY под именем пользователя ZZZ?

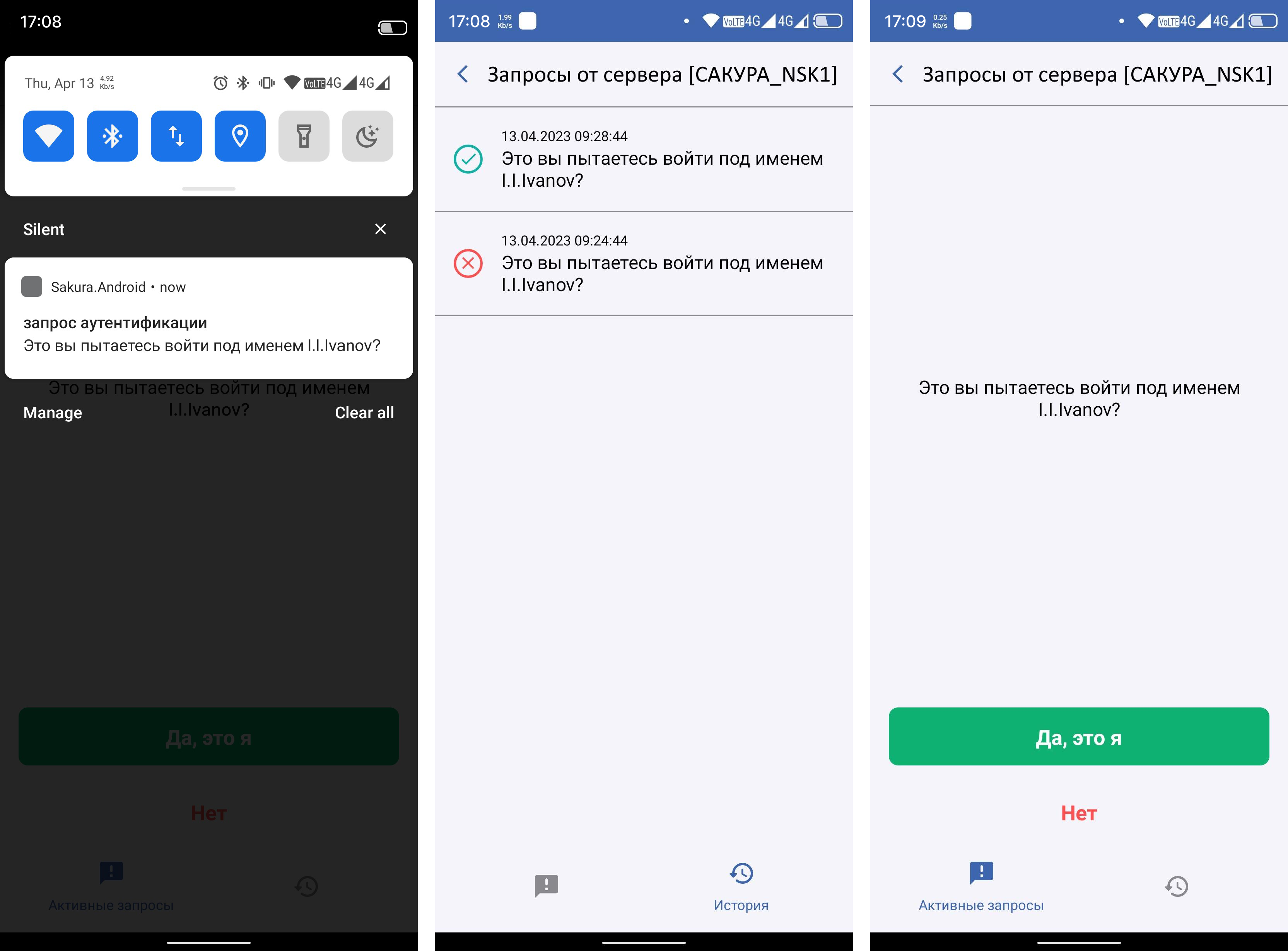

Если же используется «родное» мобильное приложение, там будет отображено push-уведомление, перейдя по которому можно подтвердить, либо отклонить аутентификацию, нажав кнопку на соответствующем экране. Формулировку запроса, выводимого мобильным приложением также можно настроить под требования организации.

Обратите внимание: на рис.1 (первая схема в статье) рядом с вариантами мобильного приложения САКУРА и telegram-бота изображены часики. Это означает, что для подтверждения своего запроса на подключение через VPN пользователю отводится определенное время (время ожидания, timeout). Это время может быть изменено в настройках системы САКУРА, по умолчанию составляет 30 секунд.

Если пользователь в процессе 2ФА ответил «Нет» (это не я), либо истекло время ожидания, Сервером САКУРА отправляется отказ Серверу VPN. В такой ситуации клиент не сможет подключиться к защищенным ресурсам компании, даже если он успешно прошел аутентификацию по логину и паролю в системе VPN.

Соответственно, если пользователь ответил на запрос 2ФА положительно и уложился в установленное время ожидания – Сервер САКУРА отправляет подтверждение Серверу VPN и пользователь получает удаленный доступ к ресурсам организации.

Второй кейс – пользователь системе САКУРА не известен

Если пользователь системе САКУРА не известен, тогда запускается процесс первичной регистрации пользователя.

В текущей ситуации система VPN пользователя уже знает (корректно заведены логин и пароль и пройдены все проверки), а система САКУРА – еще нет.

- Если назначен Черный, либо Белый список – 2ФА не выполняется, пользователю сразу предоставляется либо отказ, либо разрешение соответственно.

-

Если необходимо прохождение 2ФА посредством telegram-бота, пользователю направляется сообщение о необходимости найти нужного чат-бота, после чего указать ему уникальный код авторизации, сгенерированного системой САКУРА. Время жизни такого сообщения – 5 минут. После успешного подтверждения себя в telegram-боте, пользователь может пройти 2ФА описанным выше способом (см.Первый кейс).

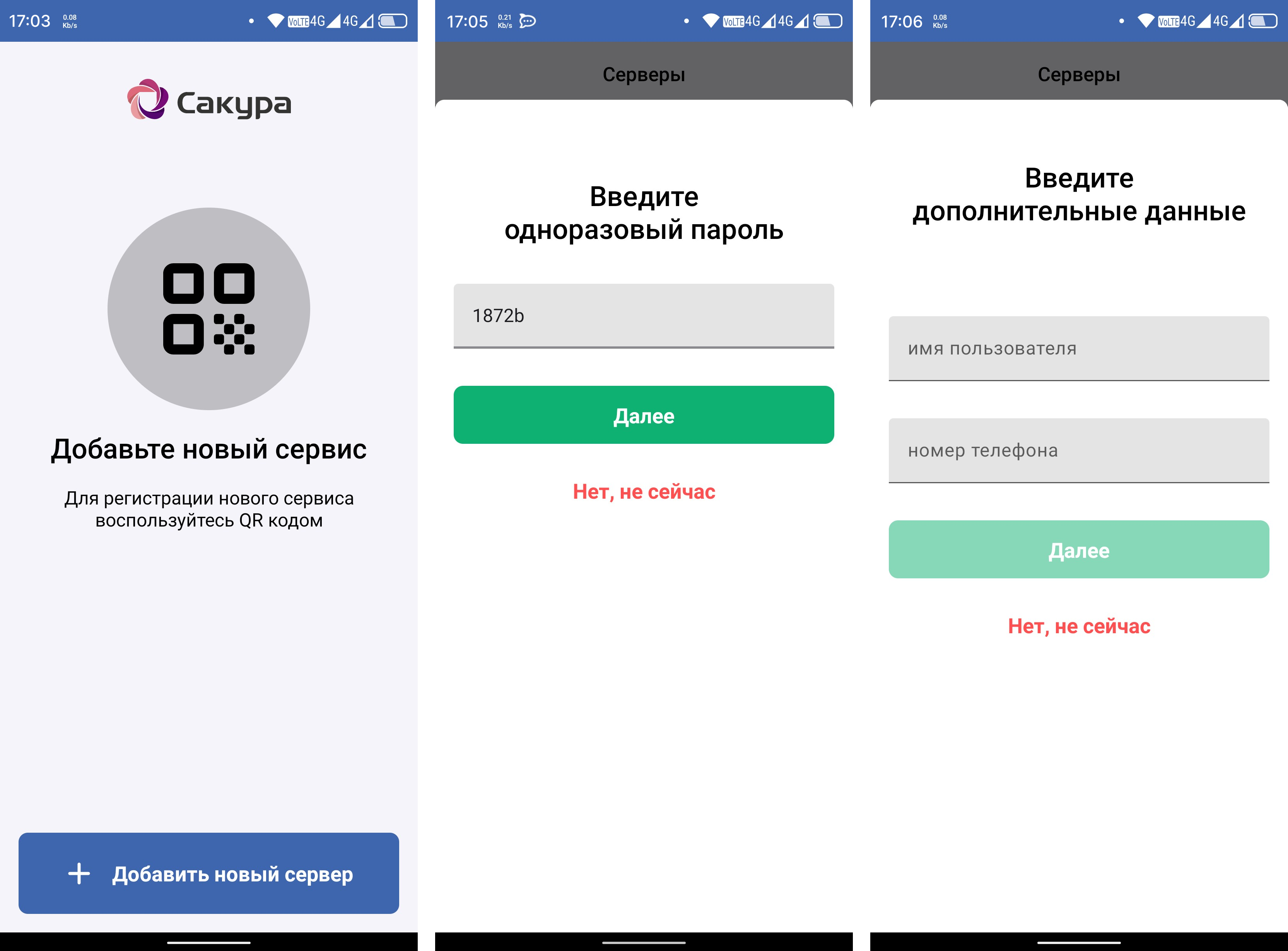

- Если же в организации выбран способ 2ФА через мобильное приложение САКУРА – такое приложение должно быть установлено заранее. Дистанционным пользователям заблаговременно рассылается инструкция, откуда скачать приложение и как корректно его установить, там же указываются уникальные коды для регистрации мобильного приложения САКУРА в конкретной организации.

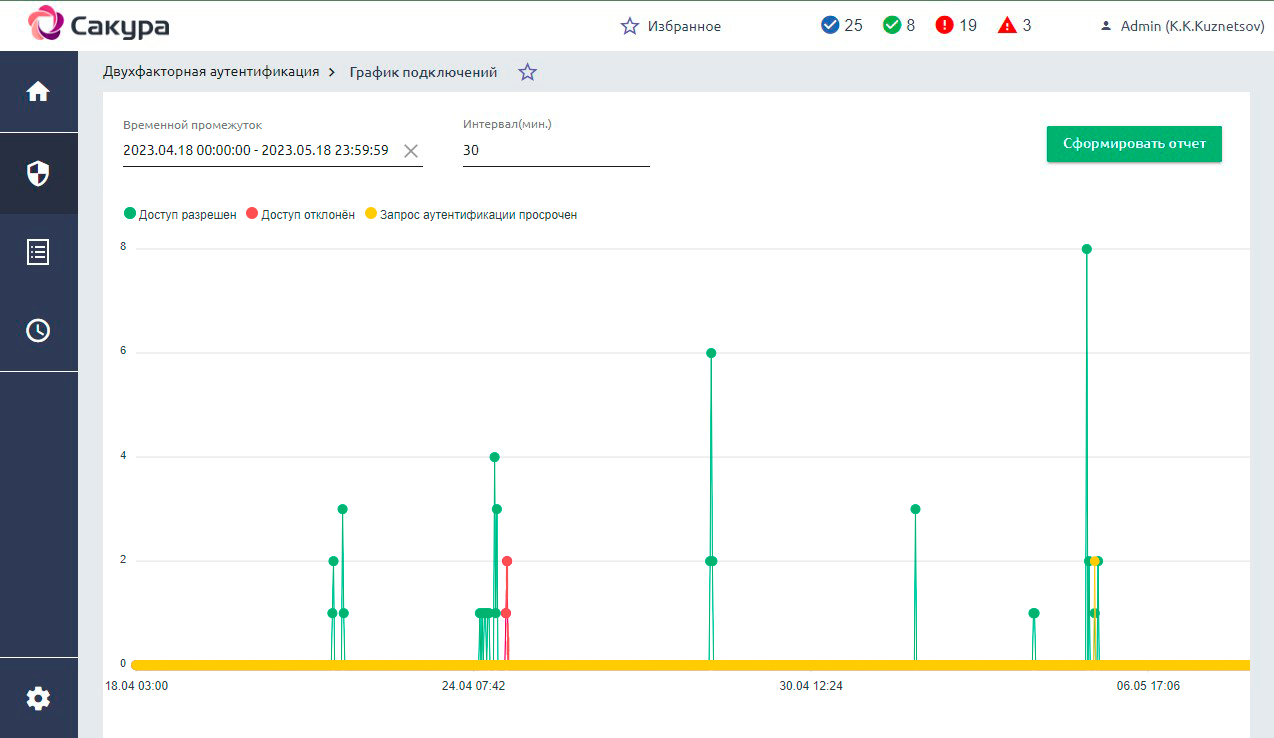

Дополнительные данные по 2ФА

Отдельно нужно остановиться на особенностях получения дополнительных данных в процессе 2ФА.

В случае с системой telegram дополнительных данных немного – оттуда можно получить лишь «Виртуальный идентификатор пользователя» и логин пользователя в эту систему. Больше API telegram ничего о пользователе не сообщает.

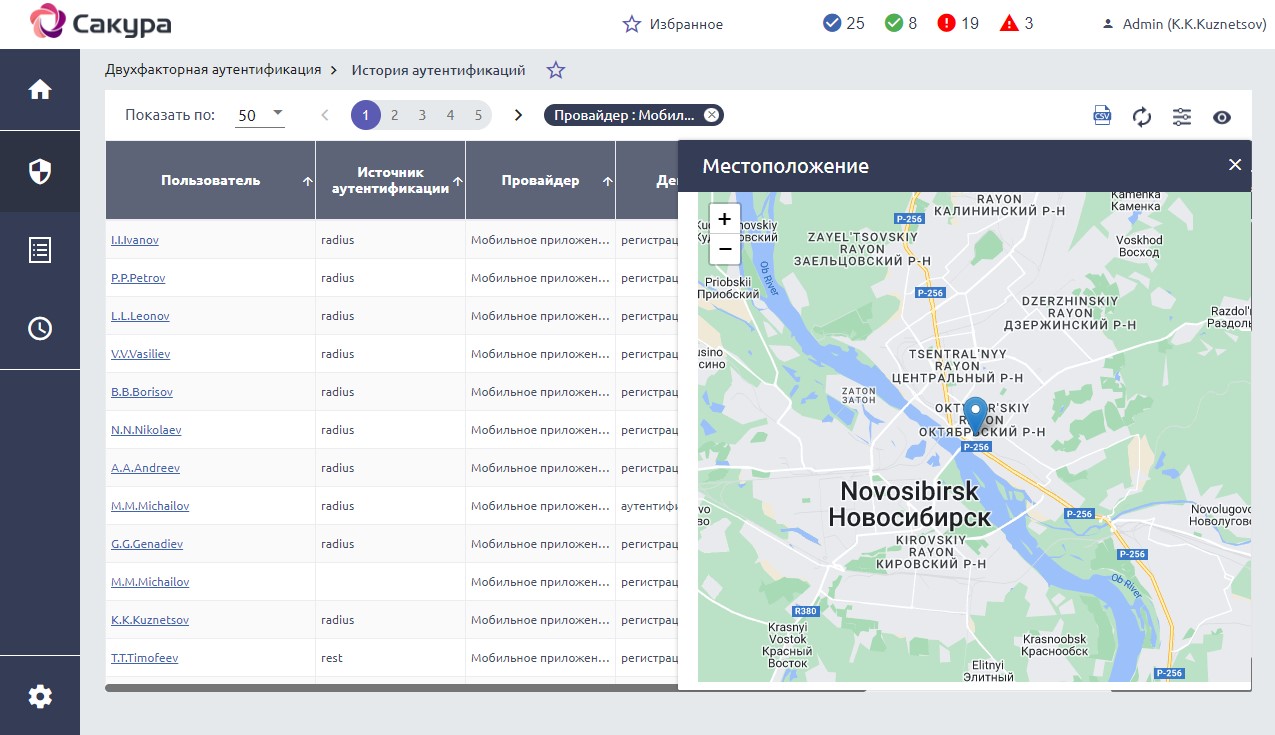

Собственное мобильное приложение позволяет получать расширенный набор дополнительной информации. В частности, можно получать информацию:

-

О местоположении устройства

-

О модели устройства

-

Об операционной системе

-

Об уникальном идентификаторе устройства

-

Внешний IP-адрес устройства

Такой набор данных позволяет обеспечить лучший уровень информационной безопасности, так как снижает риск фальсификации данных пользователя. А использование гео-данных позволяет настроить систему САКУРА таким образом, чтобы регулировать доступ к определенным ресурсам компании только из определенных мест.

Мы рекомендуем использовать именно мобильное приложение САКУРА для реализации 2ФА

Отдельно отметим, в САКУРА намеренно не используется 2ФА средствами SMS, так как технология уже не раз скомпрометировала себя и легко обходится злоумышленниками.

Дополнительные возможности использования 2ФА в САКУРА

В САКУРА предусмотрен API, позволяющий интегрировать внешние системы, поддерживающие REST.

Это позволяет подключать различные системы для прохождения 2ФА средствами САКУРА – например, таким образом можно подключать прикладные решения, разработанные на технологической платформе 1С:Предприятие 8.